首页 > 极客资料 博客日记

Jmeter SHA512接口加密测试

2024-08-06 18:30:04极客资料围观27次

极客之家推荐Jmeter SHA512接口加密测试这篇文章给大家,欢迎收藏极客之家享受知识的乐趣

前言:最近,我遇到一些测试接口必须传入经过SHA512加密后的sign签名,并且签名有1小时时间限制,即签名不是一成不变超1小时就会过期,这导致在测试过程中就得频繁手工去更新签名。其实Jmeter是有提供函数去进行自动转换的,以下详解

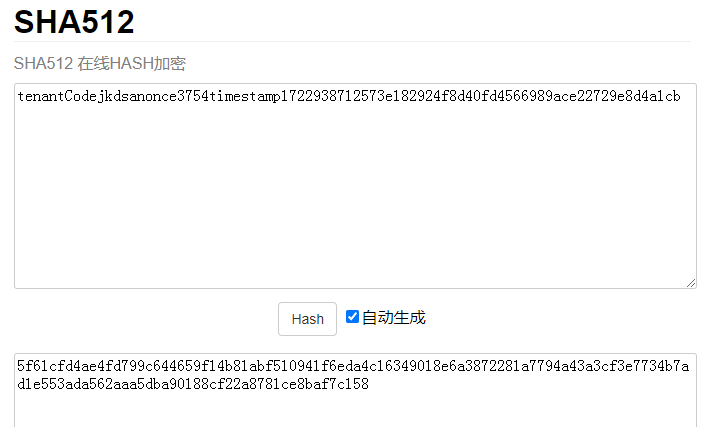

SHA512加密,可以去网上搜索SHA512在线转换

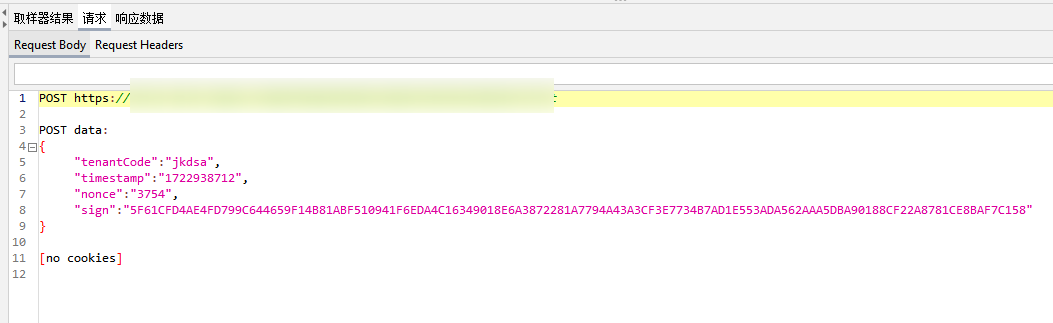

1、已知,接口请求必须传入4个参数tenantCode、timestamp、nonce、sign

{ "tenantCode":"", "timestamp":"", "nonce":"", "sign":"" }

其中sign是经过SHA512加密的签名,计算规则如下【其中appSecret=573e182924f8d40fd4566989ace22729e8d4a1cb】:

- 按照顺序tenantCode${tenantCode}nonce${nonce}timestamp${timestamp}${appSecret}拼接成一串字符串

- 对这串字符串进行SHA512加密

- 对加密后的字符串转大写,就得到sign

2、例子:

{

"tenantCode":"jkdsa",

"timestamp":"1722938712",

"nonce":"3754",

"sign":"5F61CFD4AE4FD799C644659F14B81ABF510941F6EDA4C16349018E6A3872281A7794A43A3CF3E7734B7AD1E553ADA562AAA5DBA90188CF22A8781CE8BAF7C158"

}

以下是手工根据规则计算sign的过程

- 拼接字符串为:tenantCodejkdsanonce3754timestamp1722938712573e182924f8d40fd4566989ace22729e8d4a1cb

- 进行SHA512加密后为:5f61cfd4ae4fd799c644659f14b81abf510941f6eda4c16349018e6a3872281a7794a43a3cf3e7734b7ad1e553ada562aaa5dba90188cf22a8781ce8baf7c158

- 转大写后为:5F61CFD4AE4FD799C644659F14B81ABF510941F6EDA4C16349018E6A3872281A7794A43A3CF3E7734B7AD1E553ADA562AAA5DBA90188CF22A8781CE8BAF7C158

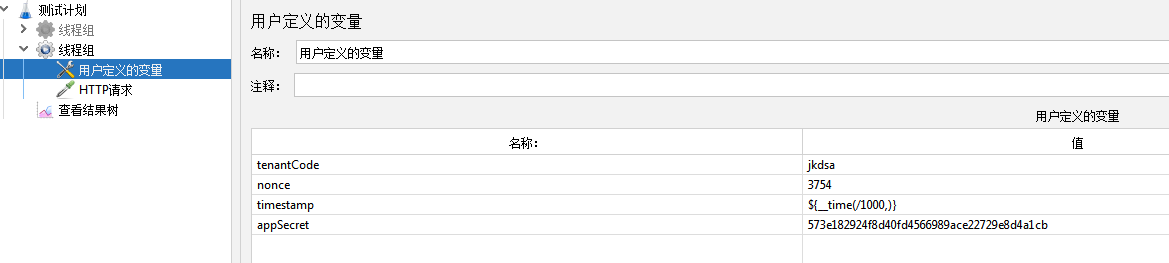

3、由于sign签名是有1小时时间限制的,测试接口过程中为了减少手工频繁去更新签名,我用了Jmeter的函数去自动转换,用到V函数、digest函数、changeCase函数

3.1 定义变量值

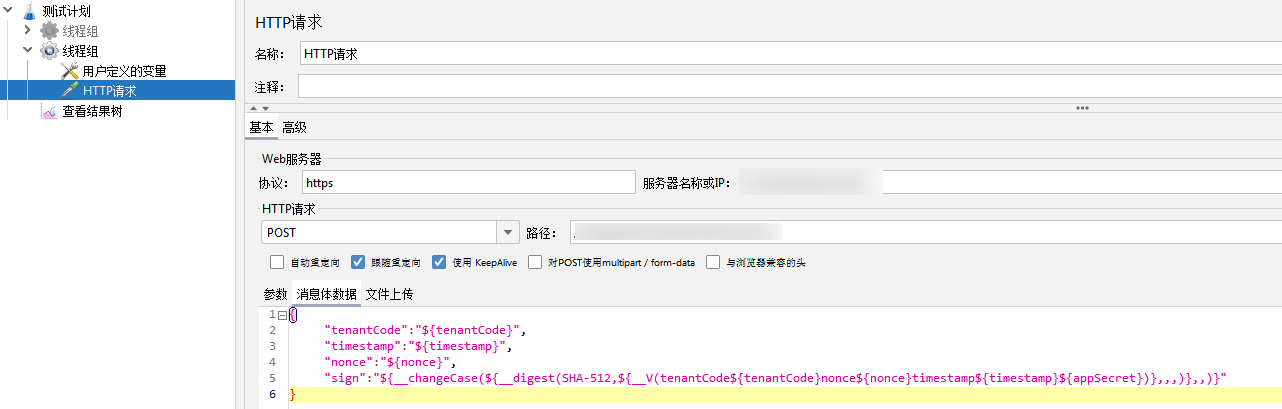

3.2 接口请求传参 。注意sign,用到3个函数:V函数(用于执行变量名、嵌套函数)、digest函数(用于加密)、changeCase函数(用于字符转换大小写)

{ "tenantCode":"${tenantCode}", "timestamp":"${timestamp}", "nonce":"${nonce}", "sign":"${__changeCase(${__digest(SHA-512,${__V(tenantCode${tenantCode}nonce${nonce}timestamp${timestamp}${appSecret})},,,)},,)}" }

3.3 执行接口请求,查看接口请求参数已自动得到sign签名

版权声明:本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若内容造成侵权/违法违规/事实不符,请联系邮箱:jacktools123@163.com进行投诉反馈,一经查实,立即删除!

标签:

相关文章

最新发布

- Nuxt.js 应用中的 prerender:routes 事件钩子详解

- 【问题解决】Tomcat由低于8版本升级到高版本使用Tomcat自带连接池报错无法找到表空间的问题

- 【FAQ】HarmonyOS SDK 闭源开放能力 —Vision Kit

- 六、Spring Boot集成Spring Security之前后分离认证流程最佳方案

- 《JVM第7课》堆区

- .NET 8 高性能跨平台图像处理库 ImageSharp

- 还在为慢速数据传输苦恼?Linux 零拷贝技术来帮你!

- 刚毕业,去做边缘业务,还有救吗?

- 如何避免 HttpClient 丢失请求头:通过 HttpRequestMessage 解决并优化

- 让性能提升56%的Vue3.5响应式重构之“版本计数”